Todo lo que necesita saber cuando una Mac está infectada con el nuevo malware Silver Sparrow (08.31.25)

Si cree que su Mac está protegida contra software malicioso, piénselo de nuevo. Los autores de malware se han vuelto expertos en explotar las vulnerabilidades de varias plataformas, incluido macOS. Esto es evidente en las infecciones de malware anteriores dirigidas a Mac, incluido el malware Shlayer y el malware Top Results.

¿Qué es el malware Silver Sparrow macOS?Recientemente, los investigadores de seguridad de Red Canary, Malwarebytes y VMware Carbon Black han descubrió un nuevo malware macOS que infectó a más de 40.000 Mac en todo el mundo. Esta nueva amenaza se llama Silver Sparrow. Según Malwarebytes, el malware se ha extendido por 153 países, siendo los Estados Unidos, el Reino Unido, Canadá, Francia y Alemania los que tienen las concentraciones más altas. No está claro cuántos de estos 40.000 son Macs M1 y no sabemos exactamente cómo es la distribución.

Los investigadores han observado que, aunque Silver Sparrow representa una amenaza razonablemente grave para el dispositivo infectado, no muestra ningún comportamiento malicioso que a menudo se espera de los programas publicitarios comunes de macOS. Esto hace que el malware sea más desconcertante porque los expertos en seguridad no tienen idea de para qué fue diseñado.

Sin embargo, los investigadores notaron que el software malicioso seguía listo para entregar una carga útil maliciosa en cualquier momento. Tras la investigación, la variedad de malware Silver Sparrow macOS nunca ha entregado una carga útil maliciosa en los dispositivos infectados, pero advirtieron a los usuarios de Mac afectados que aún presenta riesgos significativos a pesar de su comportamiento inactivo.

Aunque los investigadores no han observado que Silver Sparrow entregue cargas útiles maliciosas adicionales, su compatibilidad con el chip M1, su alcance global, su alta tasa de infección y su madurez operativa hacen que Silver Sparrow sea una amenaza razonablemente grave. Los expertos en seguridad también descubrieron que el malware de Mac es compatible con los procesadores Intel y Apple Silicon.

Aquí hay un cronograma aproximado de la evolución del malware Silver Sparrow:

- Agosto 18, 2020: Malware versión 1 (versión no M1) dominio de devolución de llamada api.mobiletraits [.] Com creado

- 31 de agosto de 2020: Malware versión 1 (versión no M1) enviada a VirusTotal

- 2 de septiembre de 2020: archivo version.json visto durante la ejecución de la versión 2 de malware enviado a VirusTotal

- 5 de diciembre de 2020: dominio de devolución de llamada de la versión 2 de malware (versión M1) creado api.specialattributes [.] com creado

- 22 de enero de 2021: archivo PKG versión 2 (que contiene un binario M1) enviado a VirusTotal

- 26 de enero de 2021: Red Canary detecta la versión 1 del malware Silver Sparrow

- 9 de febrero de 2021: Red Canary detecta la versión 2 del malware Silver Sparrow (versión M1)

La empresa de seguridad Red Canary descubrió el nuevo malware, que se dirige a las Mac equipadas con los nuevos procesadores M1. El malware se llama Silver Sparrow y utiliza la API de JavaScript del instalador de macOS para ejecutar comandos. Esto es lo que necesita saber.

Nadie lo sabe con certeza. Una vez en una Mac, Silver Sparrow se conecta a un servidor una vez por hora. A los investigadores de seguridad les preocupa que se esté preparando para un ataque mayor.

La empresa de seguridad Red Canary cree que, si bien Silver Sparrow ya ha entregado una carga maliciosa, podría representar una amenaza bastante grave. p>

El malware se ha vuelto notable porque se ejecuta en el chip M1 de Apple. Eso no indica necesariamente que los delincuentes estén apuntando específicamente a las Mac M1, sino que sugiere que tanto las Mac M1 como las Intel Mac pueden estar infectadas.

Lo que se sabe es que las computadoras infectadas contactan a un servidor una vez por hora. , por lo que puede ser una forma de preparación para un ataque mayor.

El malware utiliza la API de JavaScript del instalador de Mac OS para ejecutar comandos.

La compañía de seguridad hasta ahora no ha podido determinar cómo los comandos conducen a algo más y, por lo tanto, aún se desconoce hasta qué punto Silver Sparrow representa una amenaza. No obstante, la empresa de seguridad cree que el malware es grave.

Por parte de Apple, la empresa ha revocado el certificado utilizado para firmar el paquete asociado con el malware Silver Sparrow.

A pesar del servicio de notario de Apple, los desarrolladores de malware macOS se han dirigido con éxito a los productos de Apple, incluidos los que utilizan el último chip ARM como MacBook Pro, MacBook Air y Mac Mini.

Apple afirma tener una "industria El principal ”mecanismo de protección del usuario está en su lugar, pero la amenaza de malware sigue resurgiendo.

De hecho, parece que los actores de amenazas ya están por delante del juego, apuntando a los chips M1 en su infancia. Esto es a pesar de que muchos desarrolladores legítimos no han portado sus aplicaciones a la nueva plataforma.

El malware Silver Sparrow macOS incluye binarios para Intel y ARM, usa AWS y Akamai CDN

Los investigadores explicaron Silver Operaciones de Sparrow en la publicación de blog "Recortando las alas de Silver Sparrow: Descubriendo el malware macOS antes de que despegue".

La nueva pieza de malware existe en dos binarios, formato de objeto Mach dirigido a procesadores Intel x86_64 y Mach-O binario diseñado para las Mac M1.

El malware macOS se instala a través de paquetes de instalación de Apple llamados "update.pkg" o "Updater.pkg".

Los archivos incluyen código JavaScript que se ejecuta antes de que se ejecute el script de instalación, solicitando al usuario que permita un programa “determina si el software se puede instalar”.

Si el usuario acepta, el código JavaScript instala un script llamado verx.sh. Abortar el proceso de instalación en este punto es inútil porque el sistema ya está infectado, según Malwarebytes.

Una vez instalado, el script contacta con un servidor de comando y control cada hora, buscando comandos o binarios para ejecutar.

El centro de comando y control se ejecuta en la infraestructura de Amazon Web Services (AWS) y redes de entrega de contenido (CDN) de Akamai. Los investigadores dijeron que el uso de la infraestructura en la nube dificulta el bloqueo del virus.

Sorprendentemente, los investigadores no detectaron el despliegue de la carga útil final, por lo que el objetivo final del malware es un misterio.

Observaron que quizás el malware estaba esperando que se cumplieran ciertas condiciones. De manera similar, posiblemente podría detectar que los investigadores de seguridad lo están monitoreando, evitando así implementar la carga útil maliciosa.

Cuando se ejecutan, los binarios Intel x86_64 imprimen "Hola mundo" mientras que los binarios de Mach-O muestran "Lo hiciste ! ”

Los investigadores los llamaron“ binarios transeúntes ”porque no mostraban ningún comportamiento malicioso. Además, el malware macOS tiene un mecanismo para eliminarse a sí mismo, lo que se suma a sus capacidades de sigilo.

Sin embargo, notaron que la función de eliminación automática nunca se usó en ninguno de los dispositivos infectados. El malware también busca la URL img de la que se descargó después de la instalación. Argumentaron que los desarrolladores de malware deseaban rastrear qué canal de distribución era el más efectivo.

Los investigadores no pudieron averiguar cómo se distribuyó el malware, pero los posibles canales de distribución incluyen actualizaciones flash falsas, software pirateado, anuncios maliciosos o aplicaciones legítimas.

Los ciberdelincuentes definen las reglas de sus ataques, y es depende de nosotros defendernos de sus tácticas, incluso cuando esas tácticas no están del todo claras. Esa es la situación con Silver Sparrow, el malware recientemente identificado dirigido a macOS. En la actualidad, no parece hacer demasiado, pero puede proporcionar información sobre las tácticas contra las que deberíamos defendernos.

Especificaciones técnicas del malware Silver Sparrow

Según la investigación de los investigadores, existen dos versiones del malware Silver Sparrow, denominadas "versión 1" y "versión 2".

Malware versión 1

- Nombre de archivo: Updater.pkg (paquete de instalación para v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Versión de malware 2

- Nombre de archivo: actualización .pkg (paquete de instalación para v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Aparte del cambio en las URL de descarga y los comentarios del script, las dos versiones de malware solo tenían una diferencia importante. La primera versión incluía un binario Mach-O compilado solo para la arquitectura Intel x86_64, mientras que la segunda versión incluía un binario Mach-O compilado para las arquitecturas Intel x86_64 y M1 ARM64. Esto es importante porque la arquitectura M1 ARM64 es nueva y se han descubierto muy pocas amenazas para la nueva plataforma.

Los binarios compilados de Mach-O no parecen estar haciendo nada, por lo que se denominan "espectadores binarios ”.

¿Cómo se distribuye Silver Sparrow?Según los informes, muchas amenazas de macOS se distribuyen a través de anuncios maliciosos como instaladores únicos e independientes en formato PKG o DMG, disfrazados como una aplicación legítima, como Adobe Flash Player, o como actualizaciones. En este caso, sin embargo, los atacantes distribuyeron el malware en dos paquetes distintos: Updater.pkg y update.pkg. Ambas versiones utilizan las mismas técnicas para ejecutar, difiriendo solo en la compilación del binario transeúnte.

Una característica única de Silver Sparrow es que sus paquetes de instalación aprovechan la API de JavaScript del instalador de macOS para ejecutar comandos sospechosos. Si bien algunos software legítimos también están haciendo esto, esta es la primera vez que lo hace un malware. Esta es una desviación del comportamiento que solemos observar en los instaladores de macOS maliciosos, que generalmente utilizan scripts de preinstalación o postinstalación para ejecutar comandos. En los casos de preinstalación y postinstalación, la instalación genera un patrón de telemetría particular que se parece a lo siguiente:

- Proceso principal: package_script_service

- Proceso: bash, zsh, sh, Python, u otro intérprete

- Línea de comando: contiene preinstalación o postinstall

Este patrón de telemetría no es un indicador de malicia particularmente de alta fidelidad por sí solo porque incluso el software legítimo usa los scripts, pero identifica de manera confiable a los instaladores que usan scripts de preinstalación y postinstall en general. Silver Sparrow se diferencia de lo que esperamos ver de los instaladores macOS maliciosos al incluir comandos JavaScript dentro del archivo XML de definición de distribución del archivo del paquete. Esto produce un patrón de telemetría diferente:

- Proceso principal: Instalador

- Proceso: bash

Al igual que con los scripts de preinstalación y postinstalación, este patrón de telemetría no es suficiente para identificar el comportamiento malicioso por sí solo. Los scripts de preinstalación y postinstalación incluyen argumentos de línea de comandos que ofrecen pistas sobre lo que realmente se está ejecutando. Los comandos JavaScript maliciosos, por otro lado, se ejecutan utilizando el proceso legítimo del instalador de macOS y ofrecen muy poca visibilidad del contenido del paquete de instalación o de cómo ese paquete usa los comandos JavaScript.

Sabemos que el malware se instaló a través de los paquetes de instalación de Apple (archivos .pkg) denominados update.pkg o Updater.pkg. Sin embargo, no sabemos cómo se entregaron estos archivos al usuario.

Estos archivos .pkg incluían código JavaScript, de tal manera que el código se ejecutaría desde el principio, antes de que la instalación realmente haya comenzado. . Luego se le preguntará al usuario si desea permitir que un programa se ejecute "para determinar si el software se puede instalar".

El instalador de Silver Sparrow le dice al usuario:

"Este paquete ejecutará un programa para determinar si el software se puede instalar".

Esto significa que, si hiciera clic en Continuar, pero luego lo pensara mejor y saliera del instalador, sería demasiado tarde. Ya estarías infectado.

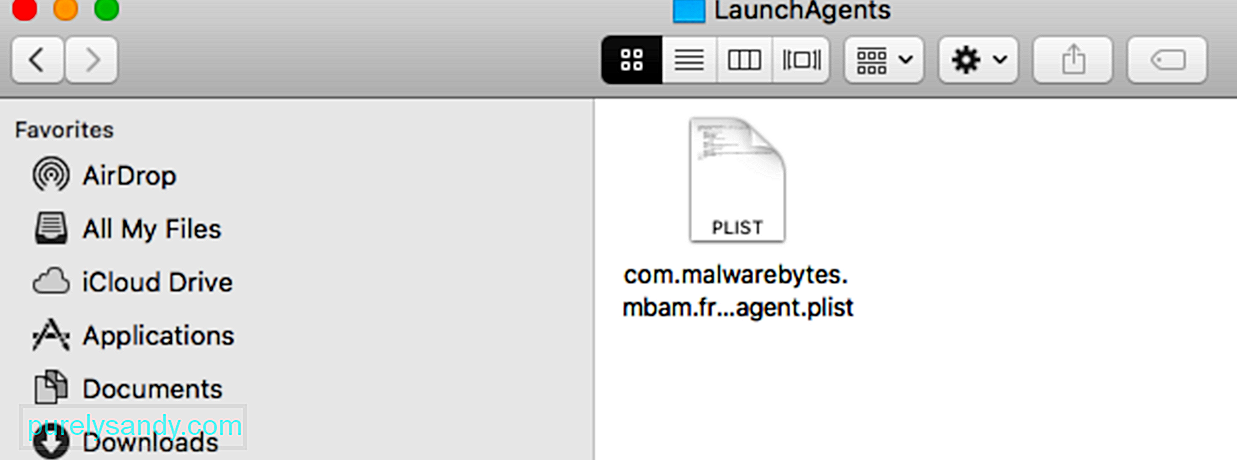

Otro indicio de actividad maliciosa fue el proceso de PlistBuddy que crea un LaunchAgent en tu Mac.

Los LaunchAgents proporcionan una forma de instruir a launchd, el sistema de inicialización de macOS, para ejecutar tareas de forma periódica o automática. Cualquier usuario puede escribirlos en el punto final, pero normalmente también se ejecutarán como el usuario que los escribe.

Hay varias formas de crear listas de propiedades (plists) en macOS y, a veces, los piratas informáticos utilizan diferentes métodos para satisfacer sus necesidades. Una de esas formas es a través de PlistBuddy, una herramienta integrada que le permite crear varias listas de propiedades en un punto final, incluidos LaunchAgents. A veces, los piratas informáticos recurren a PlistBuddy para establecer la persistencia, y al hacerlo, los defensores pueden inspeccionar fácilmente el contenido de un LaunchAgent utilizando EDR porque todas las propiedades del archivo se muestran en la línea de comandos antes de escribir.

En Silver Sparrow's caso, estos son los comandos que escriben el contenido del plist:

- PlistBuddy -c "Agregar: Cadena de etiqueta init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Agregar: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Agregar: StartInterval entero 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Agregar: matriz ProgramArguments" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Agregar: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Agregar: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

El XML de lista de tareas de LaunchAgent se parecerá a lo siguiente:

Etiqueta

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[marca de tiempo] [datos de plist descargados]

Silver Sparrow también incluye una verificación de archivos que provoca la eliminación de todos los mecanismos de persistencia y scripts al verificar la presencia de ~ / Library /._ insu en el disco. Si el archivo está presente, Silver Sparrow elimina todos sus componentes del punto final. Los hash informados por Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) indicaron que el archivo ._insu estaba vacío.

si [-f ~ / Library /._ insu]

entonces

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl eliminar init_verx

Al final de la instalación, Silver Sparrow ejecuta dos comandos de descubrimiento para construir datos para una solicitud POST HTTP curl que indica que la instalación ocurrió. Uno recupera el UUID del sistema para informar, y el segundo encuentra la URL utilizada para descargar el archivo del paquete original.

Al ejecutar una consulta sqlite3, el malware encuentra la URL original de la que descargó el PKG, lo que proporciona a los ciberdelincuentes idea de canales de distribución exitosos. Por lo general, vemos este tipo de actividad con adware malicioso en macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'seleccione LSQuarantineDataURLString de LSQuarantineEvent donde LSQuarantineDataURLString como "[redactado]" orden de descine' > Cómo eliminar el software malicioso Silver Sparrow de Mac

Apple tomó rápidamente medidas para anular los certificados de desarrollador que permitían instalar el malware Silver Sparrow. Por lo tanto, ya no debería ser posible realizar más instalaciones.

Los clientes de Apple generalmente están protegidos contra el malware porque todo el software descargado fuera de la Mac App Store debe estar autenticado. En este caso, parece que los creadores de malware pudieron obtener un certificado que se utilizó para firmar el paquete.

Sin este certificado, el malware ya no puede infectar más computadoras.

Otra forma de detectar Silver Sparrow es buscando la presencia de indicadores para confirmar si está lidiando con una infección de Silver Sparrow o algo más:

- Busque un proceso que parezca estar ejecutándose PlistBuddy junto con una línea de comando que contiene lo siguiente: LaunchAgents y RunAtLoad y true. Esta analítica ayuda a encontrar varias familias de malware de macOS que establecen la persistencia de LaunchAgent.

- Busque un proceso que parezca ser sqlite3 ejecutándose junto con una línea de comando que contenga: LSQuarantine. Esta analítica ayuda a encontrar varias familias de malware macOS que manipulan o buscan metadatos para archivos descargados.

- Busque un proceso que parezca estar ejecutándose en forma de curl junto con una línea de comando que contenga: s3.amazonaws.com. Esta analítica ayuda a encontrar varias familias de malware macOS que utilizan depósitos S3 para la distribución.

La presencia de estos archivos también indica que su dispositivo ha sido comprometido con la versión 1 o la versión 2 del malware Silver Sparrow :

- ~ / Library /._ insu (archivo vacío utilizado para indicar al malware que se borre a sí mismo)

- /tmp/agent.sh (script de shell ejecutado para la devolución de llamada de instalación)

- /tmp/version.json (archivo descargado de S3 para determinar el flujo de ejecución)

- /tmp/version.plist (version.json convertido en una lista de propiedades)

Para la versión 1 de malware:

- Nombre de archivo: Updater.pkg (paquete de instalación para v1) o actualizador (binario de Intel Mach-O en el paquete v1)

- MD5: 30c9bc7d40454e501c358f77449071aa o c668003c9c5b1689ba47a431512b03cc

- s3.amaz [.] com (depósito de S3 con version.json para v1)

- ~ / Library / Application Support / agent_updater / agent.sh (script v1 que se ejecuta cada hora)

- / tmp / agent (archivo que contiene la carga útil final v1 si se distribuye)

- ~ / Library / Launchagents / agent.plist (mecanismo de persistencia v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mecanismo de persistencia)

- ID de desarrollador Saotia Seay (5834W6MYX3) - firma binaria del transeúnte v1 revocada por Apple

Para la versión 2 de malware:

- Nombre de archivo: update.pkg (paquete de instalación para v2) o tasker.app/Contents/MacOS/tasker (transeúnte Mach-O Intel & amp; M1 binario en v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 o b37019127028feaf826 li>

- s3.amazonaws [.] com (depósito S3 con versión.json para v2)

- ~ / Library / Application Support / verx_updater / verx.sh (secuencia de comandos v2 que se ejecuta cada hora)

- / tmp / verx (archivo que contiene la carga útil v2 final si se distribuye)

- ~ / Library / Launchagents / verx.plist (mecanismo de persistencia v2)

- ~ / Library / Launchagents / init_verx.plist (mecanismo de persistencia v2)

- ID de desarrollador Julie Willey (MSZ3ZH74RK) - v2 firma binaria del transeúnte revocada por Apple

Para eliminar el malware Silver Sparrow, estos son los pasos que puede seguir:

1. Escanee usando un software anti-malware.La mejor defensa contra el malware en su computadora será siempre un software anti-malware confiable como Outbyte AVarmor. La razón es simple, un software anti-malware escanea toda su computadora, localiza y elimina cualquier programa sospechoso sin importar cuán bien escondido esté. La eliminación manual de malware puede funcionar, pero siempre existe la posibilidad de que se pierda algo. Un buen programa anti-malware no lo hace.

2. Elimine programas, archivos y carpetas de Silver Sparrow.

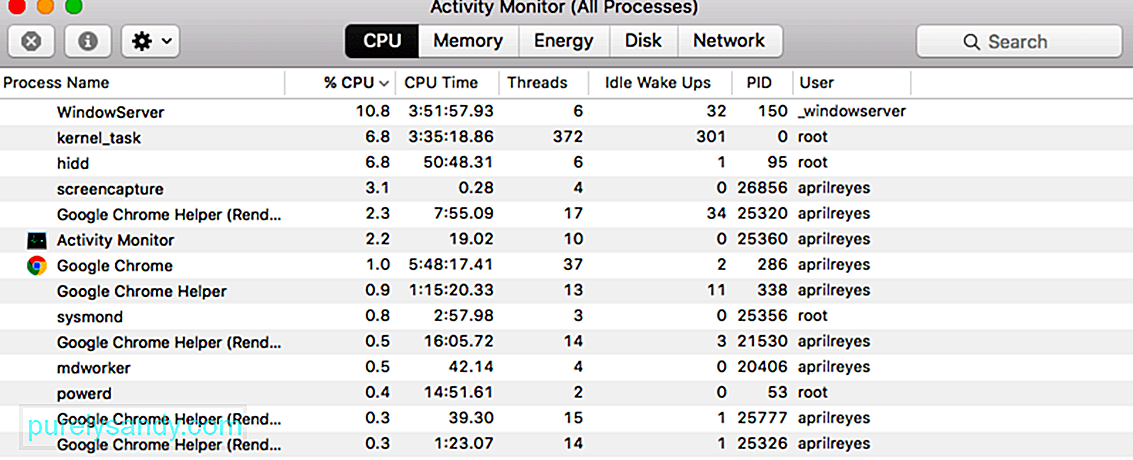

Para eliminar el malware Silver Sparrow en su Mac, primero vaya al Monitor de actividad y elimine cualquier proceso sospechoso. De lo contrario, recibirá mensajes de error cuando intente eliminarlo. Para acceder al Monitor de actividad, siga estos pasos:

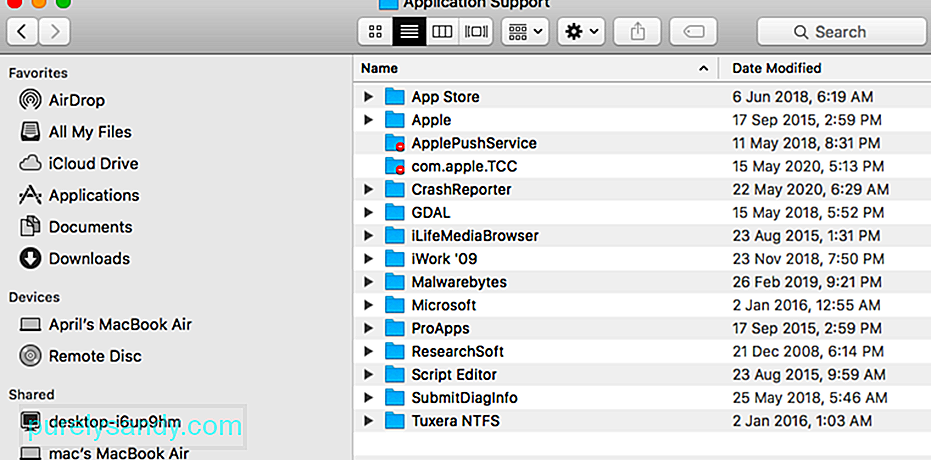

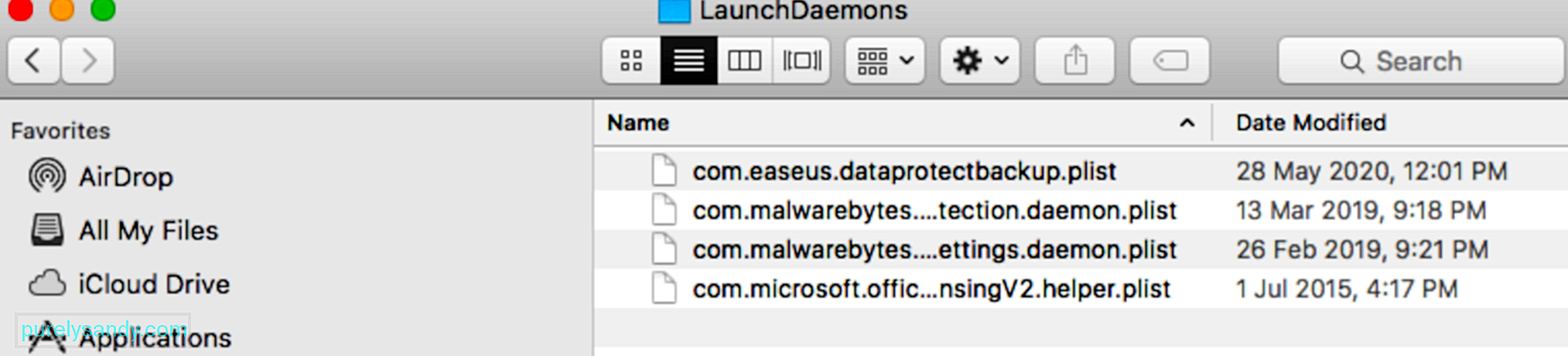

Una vez que haya eliminado cualquier programa sospechoso, también tendrá que eliminar el malware relacionado archivos y carpetas. Los siguientes son los pasos a seguir:

Después de eliminar manualmente el malware de los discos duros de su computadora, también deberá desinstalar las extensiones del navegador de Top Results. Vaya a Configuración & gt; Extensiones en el navegador que está utilizando y elimine las extensiones con las que no esté familiarizado. Alternativamente, puede restablecer su navegador a los valores predeterminados, ya que esto también eliminará las extensiones.

ResumenEl malware Silver Sparrow sigue siendo un misterio porque no descarga cargas útiles adicionales incluso después de mucho tiempo. Esto significa que no tenemos idea de para qué se diseñó el malware, lo que deja perplejos a los usuarios de Mac y a los expertos en seguridad acerca de lo que debe hacer. A pesar de la falta de actividades maliciosas, la presencia del malware en sí representa una amenaza para los dispositivos infectados. Por lo tanto, debe eliminarse de inmediato y todos sus rastros deben eliminarse.

Video de Youtube: Todo lo que necesita saber cuando una Mac está infectada con el nuevo malware Silver Sparrow

08, 2025